Des chercheurs de la KU Leuven ont développé une attaque de la chaîne d’approvisionnement permettant de contourner les techniques de confidential computing d’AMD et d’Intel.

À l’aide d’un simple appareil coûtant moins de 50 euros, des chercheurs de la KU Leuven et de l’université de Birmingham ont réussi à contourner les technologies de sécurité les plus avancées d’Intel et d’AMD. Le piratage, baptisé ‘Battering RAM’, révèle une vulnérabilité fondamentale dans le matériel des puces modernes.

Confidential computing

L’attaque cible les technologies de confidential computing des fournisseurs de cloud. Celles-ci offrent une protection des données au niveau matériel. On peut citer comme exemples les Intel Software Guard Extensions (SGX) et l’AMD Secure Encrypted Virtualization (SEV). Ces systèmes doivent garantir une utilisation sécurisée du cloud, même lorsque les exigences sont très élevées. En théorie, ils garantissent que même une personne ayant accès à un serveur ne peut pas voir les données et les opérations effectuées sur ce serveur.

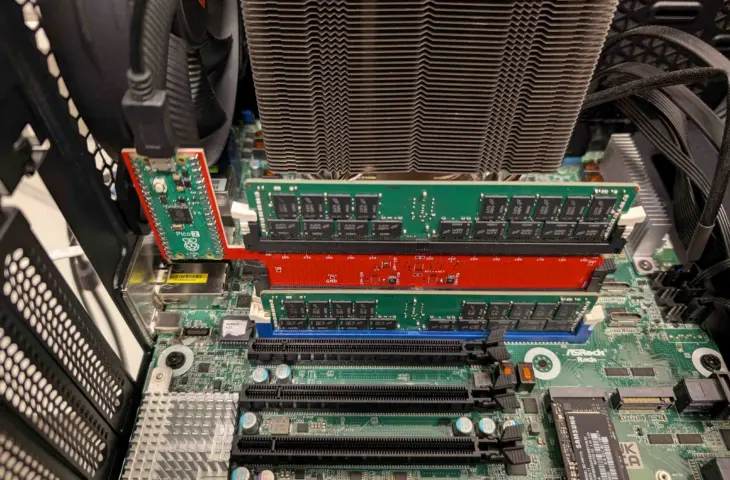

L’étude démontre maintenant que ces techniques ne sont pas infaillibles. Les chercheurs ont construit un interposeur de mémoire peu coûteux : une petite carte de circuit imprimé placée entre le processeur et la mémoire. En manipulant les signaux électriques, ils ont pu lire les emplacements mémoire sécurisés. En conséquence, les données sensibles deviennent accessibles malgré la sécurité en place.

Intel et AMD

“Notre attaque démontre que même les technologies de confidential computing les plus avancées d’aujourd’hui restent vulnérables lorsqu’un attaquant dispose d’un accès physique limité à la carte mère du serveur”, déclare le professeur Jo Van Bulck (DistriNet, Département d’informatique). L’attaque fonctionne aussi bien sur les systèmes Intel qu’AMD.

lire aussi

La KU Leuven révèle une vulnérabilité dans les processeurs AMD

L’attaque n’est pas simple à réaliser et nécessite un accès physique au serveur. Cela peut sembler drastique, mais ne rend pas le problème insignifiant. SGX et SEV doivent justement offrir des garanties contre les menaces les plus sophistiquées. Une attaque de la chaîne d’approvisionnement, où une entité comme un État-nation infiltre une chaîne d’approvisionnement pour installer un interposeur de mémoire, n’est pas impensable.

Pas la première fois

Ces découvertes font suite à une recherche antérieure de la même équipe, notamment l’attaque BadRAM qui a révélé des vulnérabilités dans les processeurs AMD en 2024. Bien que les fabricants de puces aient depuis effectué des ajustements logiciels, l’architecture matérielle sous-jacente reste problématique.

Les chercheurs avertissent que la vulnérabilité est difficile à corriger car elle réside dans le matériel lui-même. Cela signifie que les attaquants ayant accès à la carte mère, par exemple via la chaîne d’approvisionnement ou lors de la maintenance dans les centres de données, risquent d’intercepter des données sensibles sans laisser de traces.