Les cybercriminels ont utilisé HubSpot et DocuSign pour cibler des entreprises européennes. La campagne a compromis 20 000 comptes Microsoft Azure.

L’équipe de recherche de l’unité 42 de Palo Alto met en garde contre une campagne d’hameçonnage à grande échelle en Europe. Les attaques visent principalement les entreprises des secteurs de la chimie, de l’automobile ou de la fabrication industrielle. Avec succès : environ 20 000 comptes Microsoft Azure auraient été compromis entre juin et septembre.

lire aussi

Microsoft envoie des notifications de passkeys sans option de refus

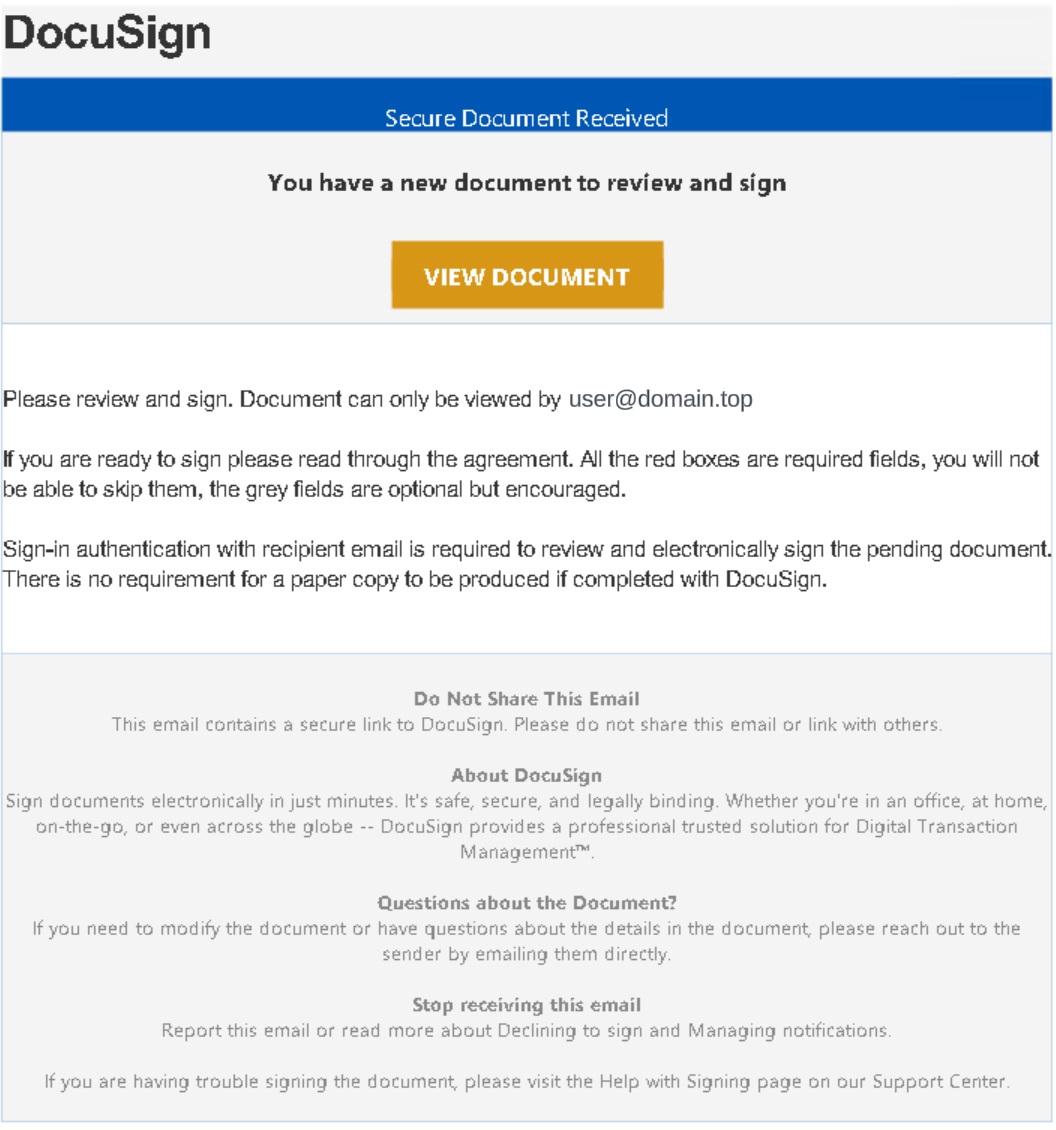

Le modus operandi ressemble à une attaque de phishing classique. Les attaquants ont abusé de DocuSign et/ou de la plateforme de marketing en ligne HubSpot pour tromper leurs cibles. L’objectif est cependant le même : amener la victime à cliquer sur un lien malveillant via un e-mail et obtenir des identifiants de connexion.

Lutte à la corde

Le blog de Palo Alto explique en détail le fonctionnement des attaques de phishing. Les attaquants ont utilisé le HubSpot Form Builder pour créer un formulaire à remplir qui tente de demander une rançon pour les identifiants de connexion des victimes. Ils ont ensuite placé un lien direct vers le formulaire dans le courrier, soit par le biais d’une pièce jointe DocuSign.

Ainsi, bien qu’aucun piratage n’ait eu lieu sur les systèmes de HubSpot eux-mêmes, la plateforme a involontairement joué un rôle important dans la campagne. HubSpot étant considéré comme un outil légitime, les courriels ont échappé aux filtres anti-spam des serveurs de messagerie. La mise en place de contrôles supplémentaires sur le nom de domaine ou l’expéditeur, entre autres, permet de tirer la sonnette d’alarme.

Une fois que l’attaquant est à l’intérieur, il active un VPN pour faire croire qu’il est basé dans le pays de l’organisation touchée. Dès que les administrateurs informatiques remarquent quelque chose, ils réinitialisent le mot de passe. Cela crée un scénario de “lutte acharnée” où les administrateurs et les intrus se disputent le contrôle du compte, écrivent les chercheurs.

Le pire semble être derrière nous. Les serveurs qui soutenaient la campagne d’hameçonnage ont déjà été mis hors ligne. Cependant, le danger du phishing est loin d’être écarté.